Hoe passkeys je organisatie beschermen tegen Attacker-in-the-Middle aanvallen.

Phishingaanvallen worden steeds geavanceerder. Waar cybercriminelen vroeger nog werkten met herkenbare spelfouten en verdachte linkjes, zien we nu aanvallen die veel moeilijker te onderscheiden zijn van legitieme communicatie. Een veelvoorkomend scenario: een leverancier of ketenpartner met wie je regelmatig samenwerkt, deelt via SharePoint een document. Niets bijzonders, zou je denken. Maar achter de schermen is het account van die leverancier gecompromitteerd.

Hoe Attacker-in-the-Middle phishing werkt

Wanneer je het gedeelde Word-, OneNote- of Excelbestand opent, word je doorgestuurd naar een inlogpagina die vrijwel identiek is aan de Microsoft-aanmeldpagina van je organisatie. Het ontwerp klopt, de huisstijl klopt, alleen de URL wijkt subtiel af. Als je hier inlogt, ook met multi-factor authenticatie (MFA), geven aanvallers direct toegang tot je account.

Dit type aanval staat bekend als Attacker-in-the-Middle (AitM) phishing. De aanvaller onderschept niet alleen je wachtwoord en eventuele verificatiecodes, maar bemachtigt ook je sessietoken. Hierdoor kunnen ze inloggen zonder opnieuw authenticatie te doorlopen. Traditionele MFA biedt tegen dit type aanval geen bescherming.

Passkeys: authenticatie die phishing blokkeert

Phishingresistente authenticatie, zoals passkeys, werkt fundamenteel anders. In plaats van dat je inloggegevens verstuurt naar een server, gebruikt een passkey cryptografische sleutels die gekoppeld zijn aan het specifieke domein waarvoor ze zijn aangemaakt. Probeer je in te loggen op een phishingpagina, dan herkent de passkey het domein niet en weigert deze simpelweg te functioneren.

Een passkey combineert twee factoren: iets wat je hebt (de fysieke key of een device-gebonden sleutel) en iets wat je weet (een pincode of biometrische authenticatie). Dit maakt het een vorm van wachtwoordloze authenticatie die niet alleen veiliger is, maar in de praktijk ook gebruiksvriendelijker.

Praktijktest: passkey versus traditionele MFA

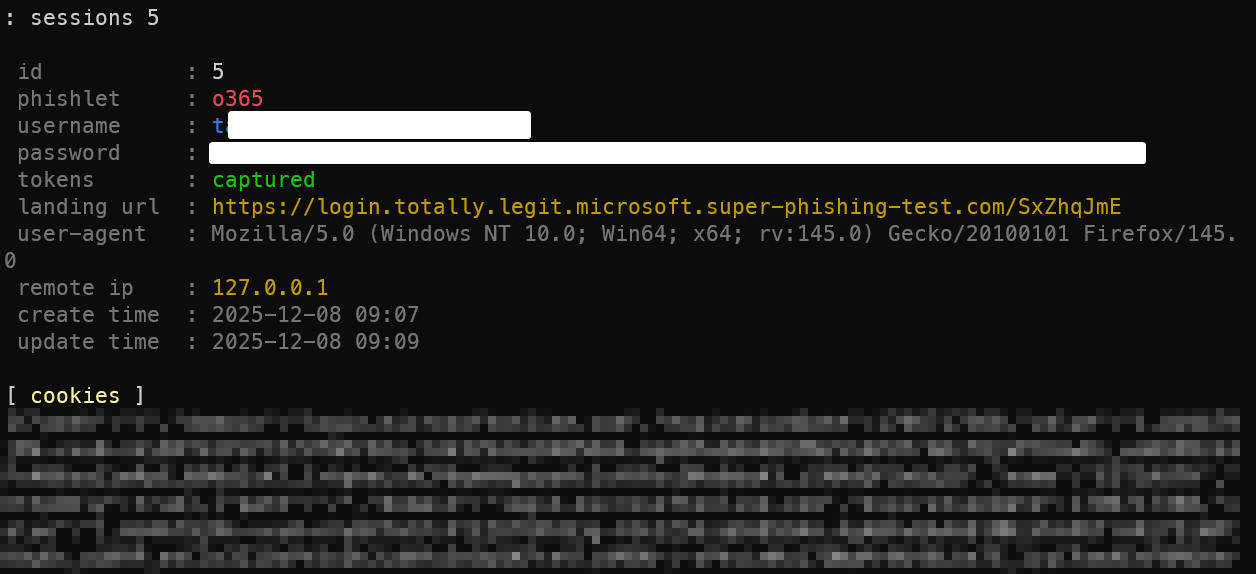

Om het verschil in beveiliging te demonstreren, hebben we een gecontroleerde test uitgevoerd met dezelfde tools die aanvallers gebruiken. Bij inloggen met wachtwoord en MFA werden de inloggegevens en het toegangstoken onderschept. Een aanvaller kon vervolgens zonder verdere controle toegang krijgen tot het account:

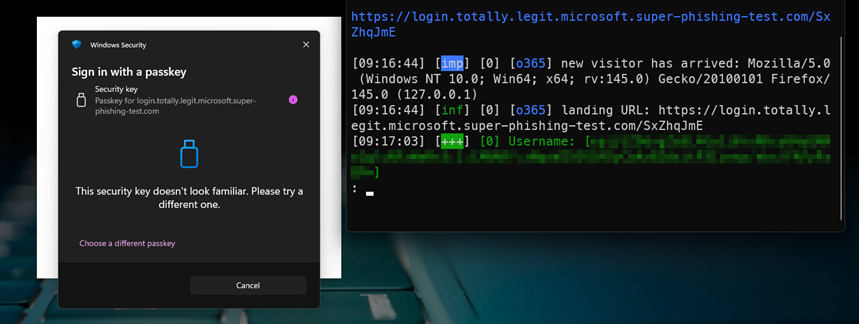

Bij inloggen met een passkey was het resultaat anders. De passkey herkende de phishingpagina niet als het legitieme domein en blokkeerde de inlogpoging. Zelfs wanneer een gebruiker de aanval niet opmerkt, voorkomt de technologie dat het account gecompromitteerd raakt:

Implementatie binnen je organisatie

Het invoeren van passkeys hoeft niet complex te zijn. Veel gebruikte platformen zoals Microsoft 365 en moderne Identity & Access Management-oplossingen ondersteunen FIDO2 en WebAuthn inmiddels standaard. Door dit centraal in te schakelen, maak je passkeys organisatiebreed beschikbaar.

Kies de juiste mix van passkeys

Hardware keys zoals YubiKeys bieden het hoogste beveiligingsniveau en zijn geschikt voor dagelijks gebruik. Device-gebonden passkeys op laptops en smartphones vormen een praktische back-up. Een combinatie van beide werkt in de praktijk het best: primair een hardware key, met een device-gebonden passkey als reserve.

Maak onboarding eenvoudig

Zorg ervoor dat medewerkers hun passkeys zonder technische kennis kunnen instellen. Stel daarnaast duidelijke procedures op voor verlies of diefstal van een hardware key. Hoe toegankelijker het proces, hoe soepeler de adoptie verloopt. Wanneer gebruikers ervaren dat passkeys hen minder werk opleveren én effectief beschermen, is de acceptatie hoog.

Waarom nu investeren in passkeys?

Phishingaanvallen evolueren sneller dan ooit. Aanvallers maken gebruik van gecompromitteerde accounts binnen betrouwde netwerken, waardoor traditionele waarschuwingssignalen wegvallen. MFA biedt weliswaar een extra beveiligingslaag, maar is niet ontworpen om AitM-aanvallen te weerstaan.

Passkeys vormen de volgende stap in authenticatiebeveiliging. Door nu over te stappen, verklein je niet alleen het risico op succesvolle phishingaanvallen, maar bereid je je organisatie ook voor op een toekomst waarin wachtwoordloze authenticatie de norm wordt. Eén keer goed implementeren levert structureel minder risico en meer zekerheid op.

Wil je weten hoe Inseca je kan helpen bij het implementeren van phishingresistente authenticatie? Neem contact met ons op voor een vrijblijvend gesprek over de mogelijkheden binnen jouw organisatie.